Fala Galera…

Para os que me conhecem sabe com eu sou um freqüentador ativo do Fórum TechNet Brasil da Microsoft e também sabem que eu sou que estou ativíssimo no Fórum na divisão de ISA Server 2004/2006 e foi navegando nessa divisão que eu encontrei muitas pessoas com dificuldades em configurar Site-to-Site tanto com o ISA 2004/2006. Então resolvi fazer esse tutorial para ajudar o pessoal com dificuldades.

Let’s gooooooo.

Cenário.

Neste cenário a rede Matriz esta configurado com o range interno 192.168.50.x/24 e o ISA atuando como Firewall Edge.

Na filial o range interno é 192.168.20.x/24 e o ISA também atua como Firewall edge.

Tanto o ISA Matriz quanto o ISA filial estão com um link diretamente conectado há placa externa de rede com um endereço publico (IP da Internet).

Importante: É muito importante que o range da matriz e filial sejam diferentes, senão não haverá meios das duas redes se falarem.

Configurando Site-to-Site PPTP

Considerando que os ISA Servers são membros do AD, devemos adicionar o objeto de conta de computador do ISA no grupo RAS and IAS Server para o que ISA possa ler as propriedades de Discagem do objeto de conta de usuários do Domínio.

Passo 1

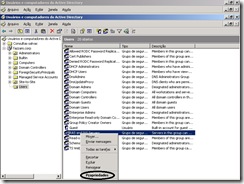

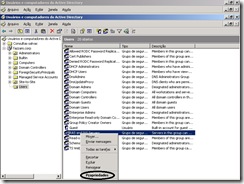

Abra o Console do AD (executar, das.msc), vá até a OU Users, clique com o botão direito do mouse, propriedades no grupo RAS and IAS Servers.

Passo 2

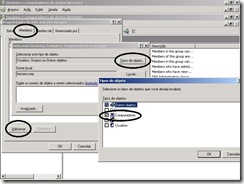

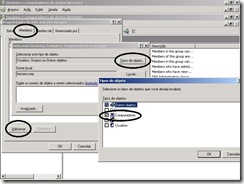

Vá até a guia Members, add, clique no botão tipos de objetos, marque o chebox computers e desmarque os cheqbox usuários e grupos. Click em OK.

Passo 3

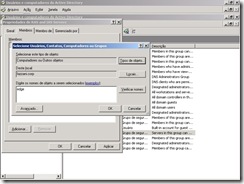

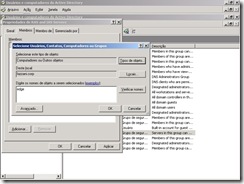

Agora digite o nome do computador ISA, click em ok e ok novamente.

Passo 4

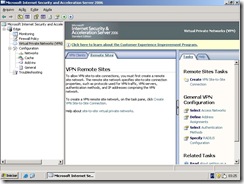

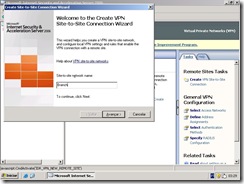

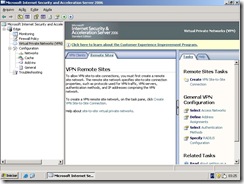

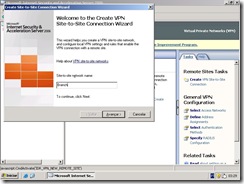

Agora abra o console do ISA Server, e click em virtual private network, depois click em Remote Sites e click em create vpn site-to-site connection. Vai abrir o Wizard

Passo 5

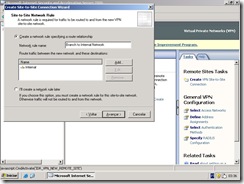

Coloque o nome para fácil identificação, como estamos no ISA do Matriz e estamos criando uma conexão para ISA filial estou colocando o nome de Branch (filial em inglês).

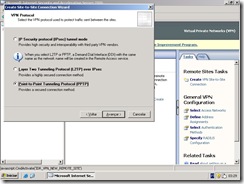

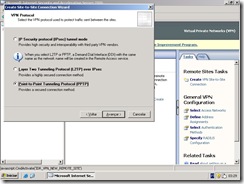

Passo 6

Selecione PPTP e click em Next.

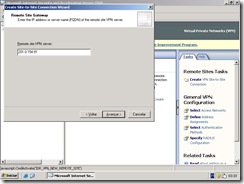

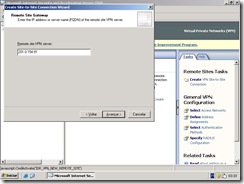

Passo 7

Coloque o endereço IP publico do ISA server filial.

Dica: Você também pode colocar um nome de endereço publico como network.fazzani.com.br que resolva para o IP publico do ISA server, para isso você deve adicionar um HOST (A) no seu dns externo.

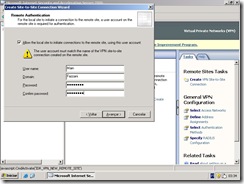

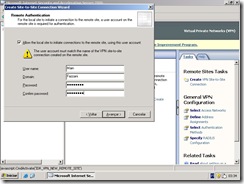

Passo 8

Em user Name coloque o somente o nome do usuário “ex: MAIN” que terá privilégios de discagem no domínio da Filial, insira somente o nome do domínio “ex: fazzani” não insira o FQDN, digite a senha e confirme a senha.

Passo 9

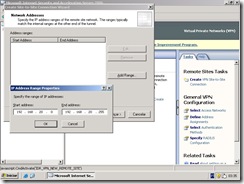

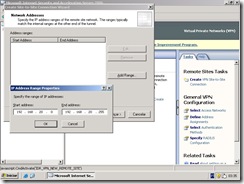

Insira o Range inteiro da rede filial “192.168.20.0” até “192.168.20.255”. Um erro muito comum dos iniciante é colocar somente os endereços ip excluindo o endereço de rede 192.168.20.0 e o endereço de broadcast 192.168.20.255 se você fizer isso o ISA não entenderá que é um rede inteira e sim uma rede subdividida em varias criando varias rotas estáticas. Então fique atento e coloque todo o range da rede incluindo o endereço de rede e o broadcast.

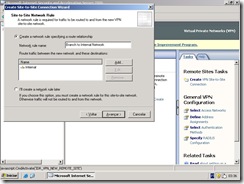

Passo 10

Nessa fase o Wizard pergunta com quais redes a rede VPN Branch vai ter uma regra de relação de confiança, por padrão ele já add a rede interna e e faz um route entre as duas redes. Click em Next aceitando os padrões.

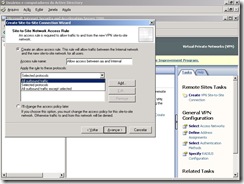

Passo 11

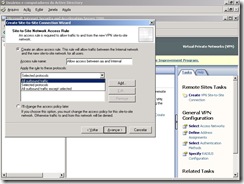

Aqui o Wizard pergunta quais protocolos vão poder trafegar entre as duas redes, selecione all outbound traffic e click em next.

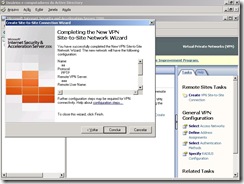

Passo 12

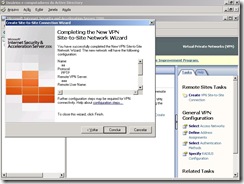

Click em OK para finalizar o Wizard

Passo 13

Aqui ele vai dar um alerta dizendo que os serviços do RRAS podem ser restartados pode derrubar conexões VPN ativas. Click em ok e concluir.

Passo 14

Aqui o Wizard diz que devemos criar uma conta de usuário com o mesmo nome da VPN, ou seja, Branch e que está conta deve ter a permissão de dial-in liberando acesso. Click em OK

Passo 15

Click em Apply.

Passo 16

Agora vá até o executar e digite dsa.msc, vai abrir o console do Ad.

Passo 17

Crie uma OU chamada site-to-site e dentro dessa OU crie um novo Usuário chamado como o mesmo nome da vpn site-to-site que você criou, no nosso caso é Branch, e defina marque os cheqbox abaixo.

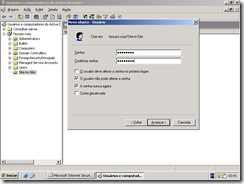

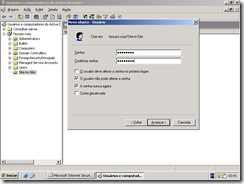

Passo 18

Agora vá ate as propriedades da conta desse novo usuário e na guia Dial-IN marque Allow access. Click em OK

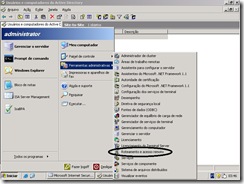

Passo 19

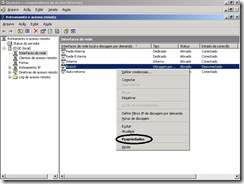

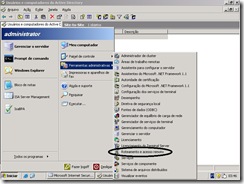

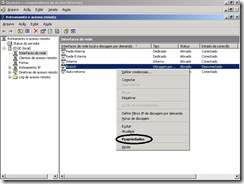

Agora vá até o RRAS seguindo os passos da imagem abaixo.

Passo 20

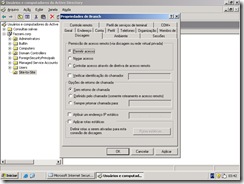

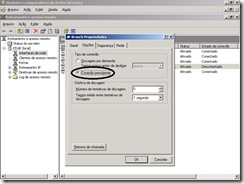

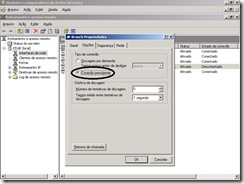

Vá até propriedades da interface Branch

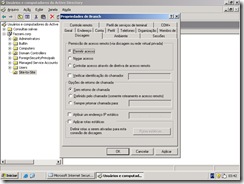

Passo 21

Na guia opção marque conexão persistente.

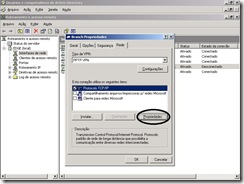

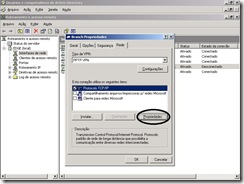

Passo 22

Na guia rede, entre nas propriedades do TCP/IP

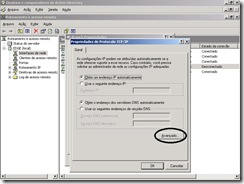

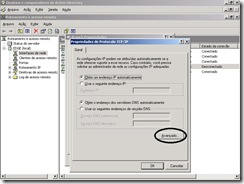

Passo 23

Click em avançar.

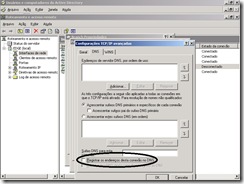

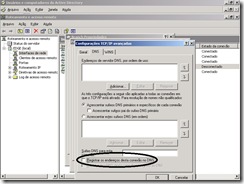

Passo 24

Na guia DNS desmarque o Cheqbox, Registrar os endereços desta conexão no DNS. Click em OK. Isso evita que o ISA registre o endereço da conexão vpn no servidor dns evitando problemas de navegação para os cliente ISA.

Bom a parte do Site MAIN (Matriz) está finalizada, agora vamos para a parte da filial.

Na filial podemos seguir os mesmo passos na risca com exceção dos passos…

Passo 3 –> Adicional o nome da conta de computador do ISA filial

Passo 5 –> Nome da conexão VPN deve ser MAIN

Passo 7 –> IP do endereço publico do ISA Matriz.

Passo 8 –> Nome do Usuário é Branch que é o mesmo nome da conexão vpn e do usuário que foi criado na Matriz, o domínio também deve ser o domínio da matriz.

Passo 9 –> Deve adicionar o range de IP da Matriz.

Passo 10 –> Criar uma conta com o nome MAIN.

Agora para testar a conexão vá no Host do ISA server da Matriz, rras (já foi citado acima como faz para abrir o RRAS), interface, click em Branch com o botão direito e click em conectar, após conectado o site to site esta feito e se a conexão com a internet cair e voltar o site to site vai se restabelecer automaticamente.

Se não funcionou reveja todos os passos com calma, seja persistente, e esteja certo que não há nenhum firewall ou router na frente do ISA, se houver faça o redirecionamento da porta PPTP 1723 para a placa externa do ISA.

Espero que goste que tenham gostado desse artigo.

Comentários sobre o Artigo f_fazzani@hotmail.com

Agradecimentos ao meu grande amigo Luiz Fernando Dias que sempre me apoio a publicar artigos e responde Fórum do TechNet Brasil – Microsoft.

Sintomas

Sintomas Voltar para o início

Voltar para o início