FALA PESSOAL.

Hoje estou aqui para mostrar como instalar o ISA SERVER 2006 STANDARD EDTION atuando com EDGE (FIREWALL E PROXY).

Requisitos.

Software.

Active Directory

DNS

DHCP

Windows server 2003 SP1 atualizado.

Conhecimento Necessario.

-Windows Server 2003

-Active Directory

-DNS

O que esse tutorial aborda?

– Implementação do ISA SERVER 2006 STANDARD EDITION como EDGE Firewall

– Aumento da segurança da rede Externa ISA SERVER 2006.

-Criação de regra de firewall que libera o tráfego do servidor DNS para internet.

-Configuração de encaminhadores DNS.

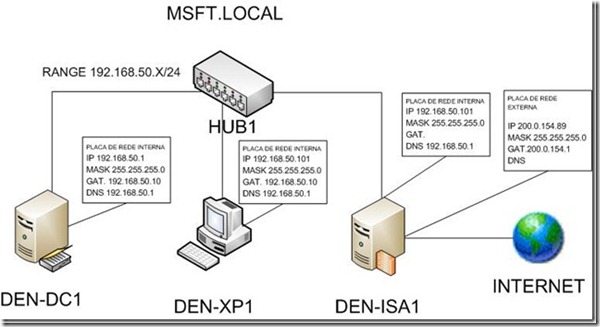

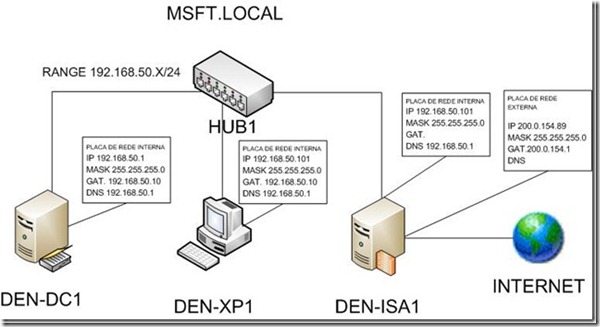

Cenário

Dominio MSFT.LOCAL

RANGE INTERNO 192.168.50.x/24

| DEN-DC01 |

REDE INTERNA |

|

DEN-ISA |

REDE INTERNA |

REDE EXTERNA |

| |

|

|

|

|

|

| IP |

192.168.50.1 |

|

IP |

192.168.50.10 |

200.0.154.89 |

| MASC |

255.255.255.0 |

|

MASC |

255.255.255.0 |

255.255.255.0 |

| GAT |

192.168.50.10 |

|

GAT |

EM BRANCO |

200.0.154.1 |

| DNS |

192.168.50.1 |

|

DNS |

192.168.50.1 |

EM BRANCO |

| |

|

|

|

|

|

Primeiramente vamos fazer a indentificação e configuração da placa de rede INTERNA e EXTERNA.

Com o host fora do dominio onde será instalado o ISA SERVER 2006.

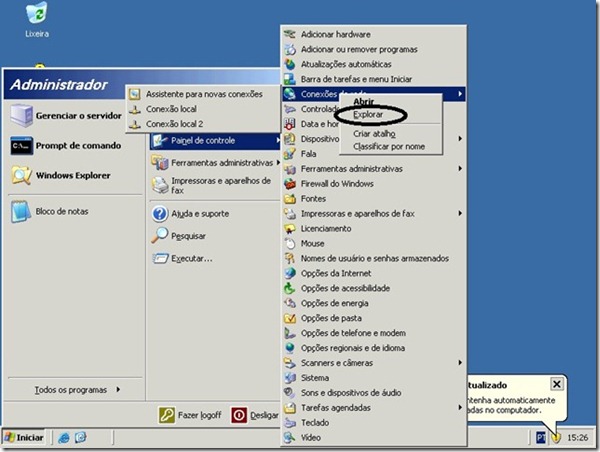

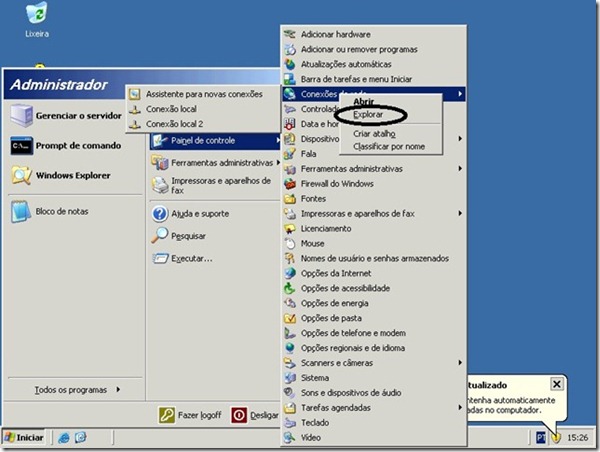

Clique em iniciar, Painel de Controle, com o botão direito do mouse em conexões de rede, explorar.

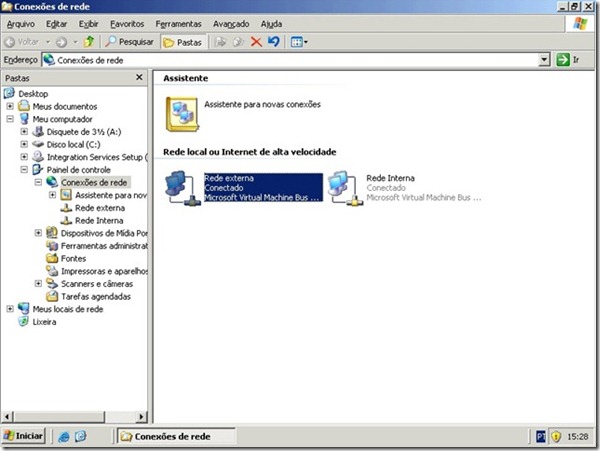

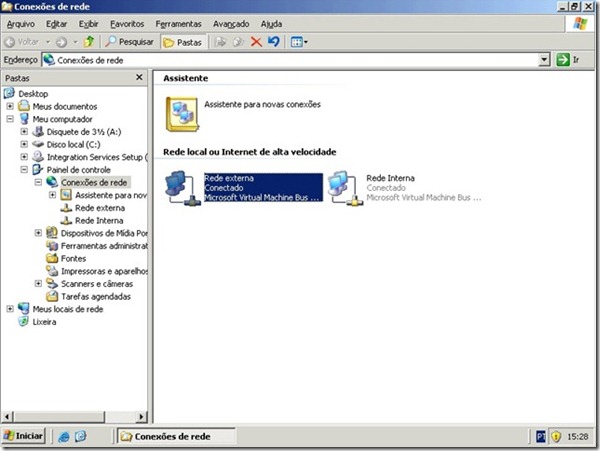

Identifique as conexões de rede através dos nomes

Rede Interna

Rede Externa

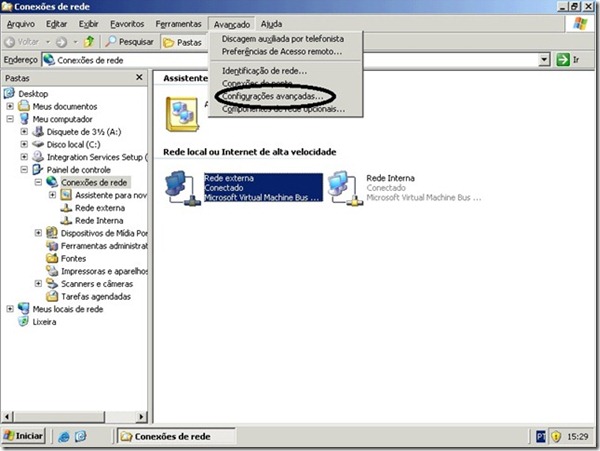

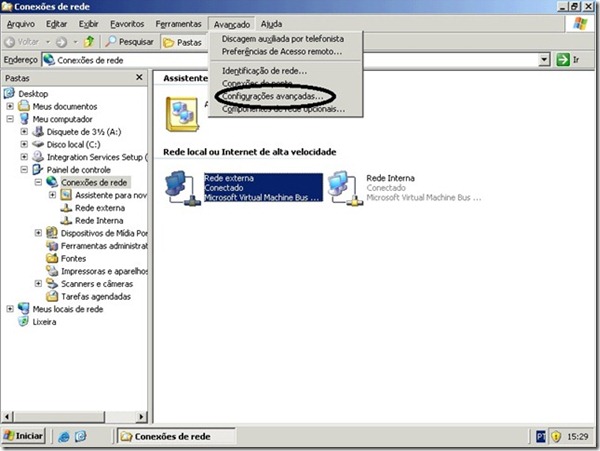

Agora vamos deixar a conexão de rede interna como preferencial.

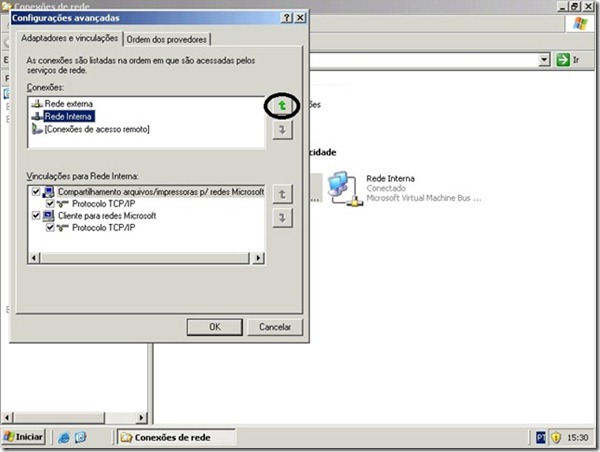

Clique no menu avançado, Configurações avançadas.

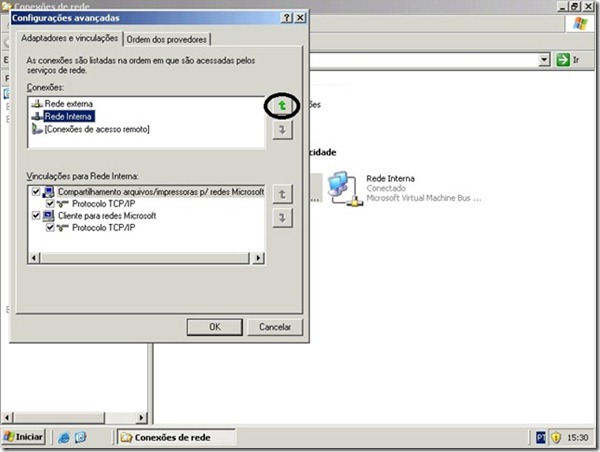

Pode ser que a Rede Interna não esteja como preferencial. Como mostra a imagem abaixo.

Selecione a Rede interna e clique no botão indicado na imagem abaixo.

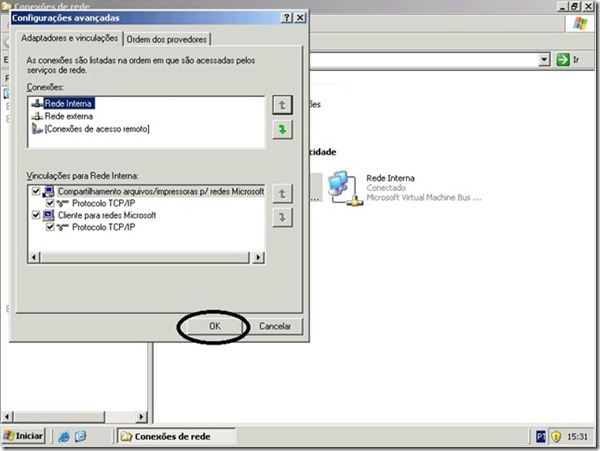

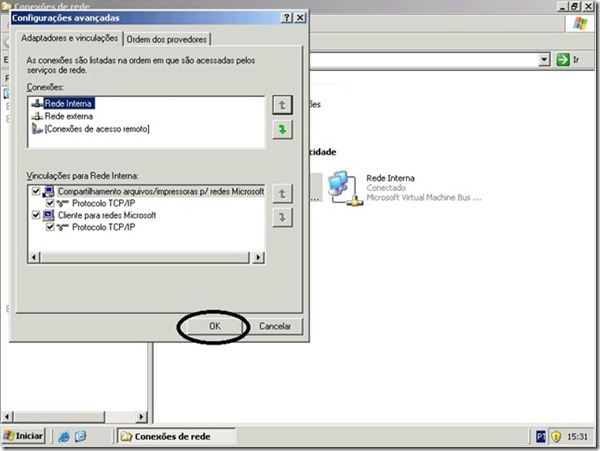

As configurações devem estar igual a imagem abaixo.

Clique em OK.

Agora vamos para as configurações da Rede Interna.

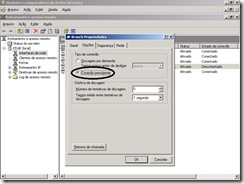

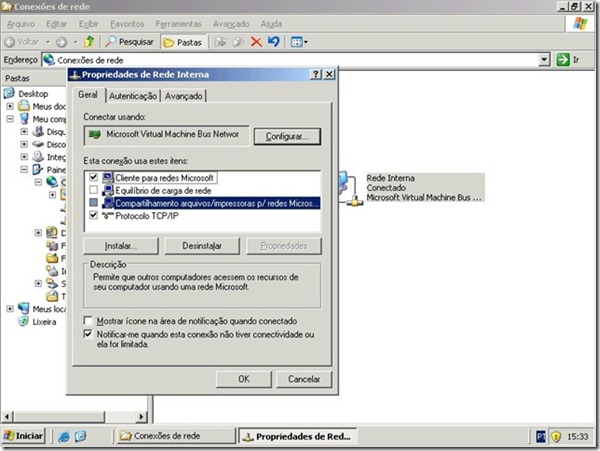

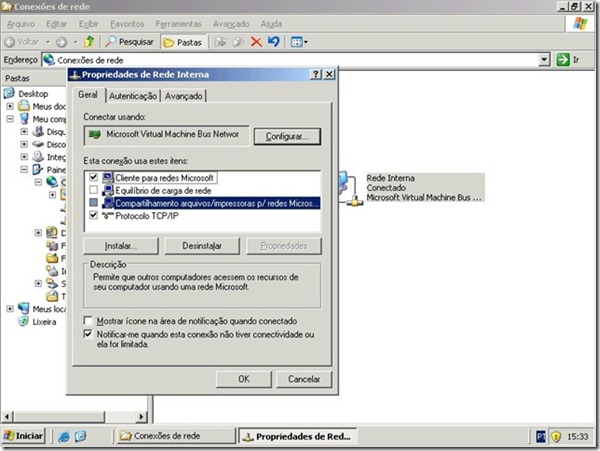

Clique com o botão direito do mouse em “Rede Interna” e em propriedades.

Você deve ter notado que o CheckBox de “Compartilhamentoarquivos/impressoras p/ rede..” está desabilitada. Isso melhora a segurança de conexão da rede interna. Mas se desativado você não conseguirá acessar as pastas compartilhadas na rede através do “Host ISA”

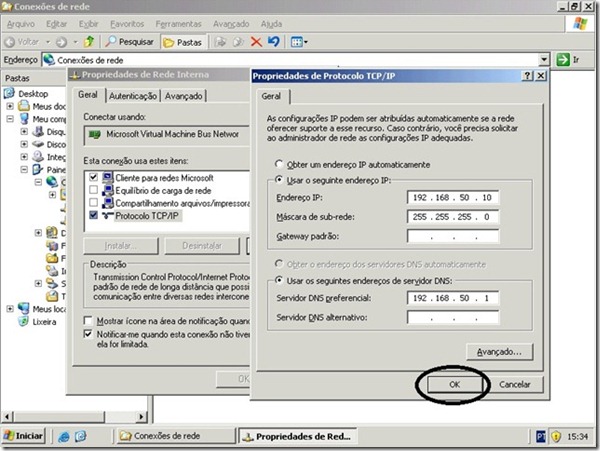

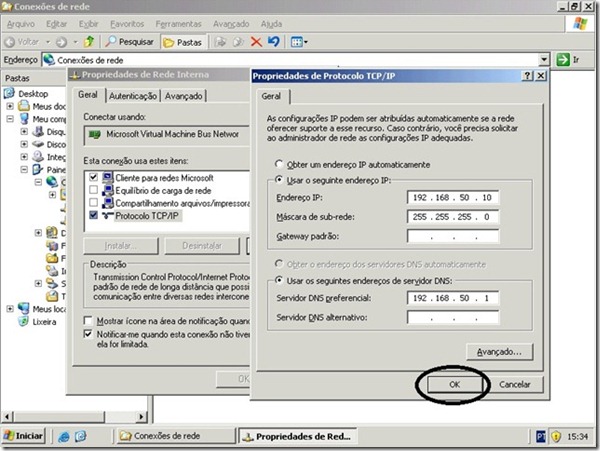

Agora clique “Protocolo TCP/IP” propriedades.

Configure Endereço IP, Máscara de Sub-rede, e DNS.

Clique em OK e novamente em OK.

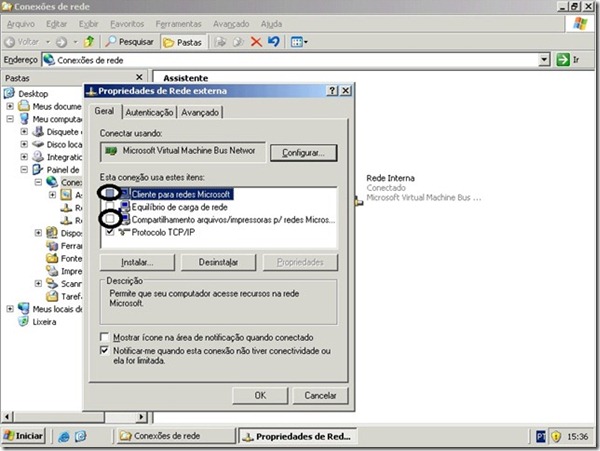

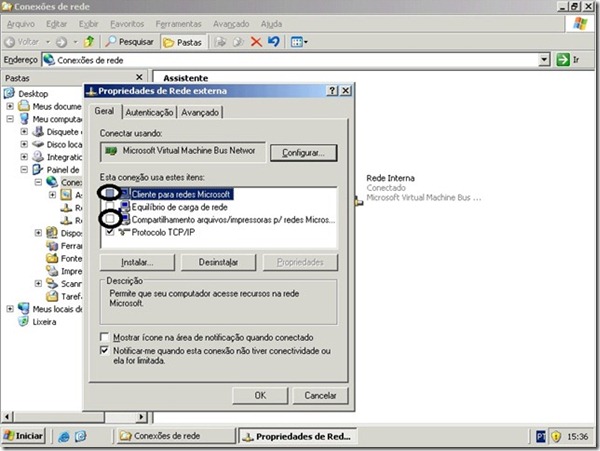

Agora vamos configurar e aumentar a seguraça da conexão de rede externa.

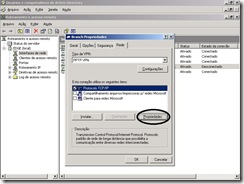

Clique com o botão direito do mouse em Rede Externa. Agora clique em propriedades.

Desmarque o CheckBox:

Cliente para redes Microsoft.

Compartilhamento arquivos/impressoras…

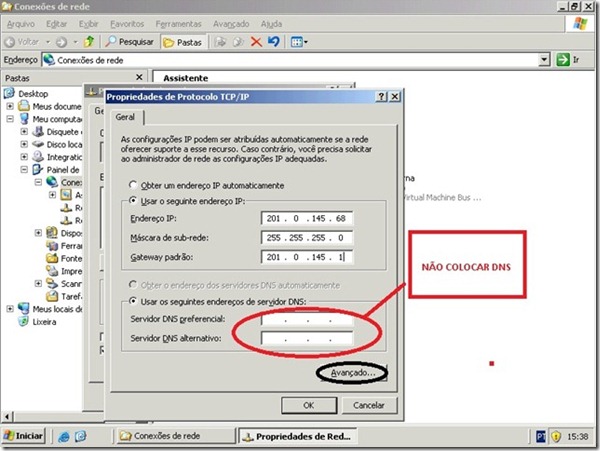

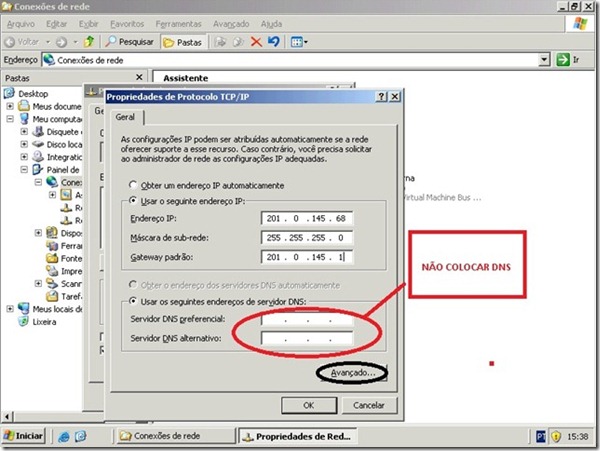

Agora selecione “Protocolo TCP/IP” e clique no botão Propriedades.

Configure os IPs seguindo o exemplo da imagem abaixo.

Atenção: Não configure o DNS

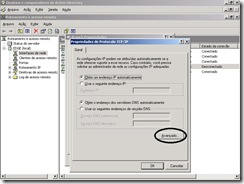

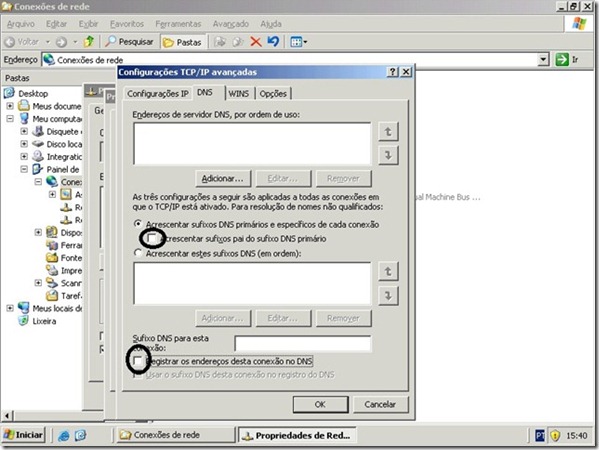

Clique em avançado.

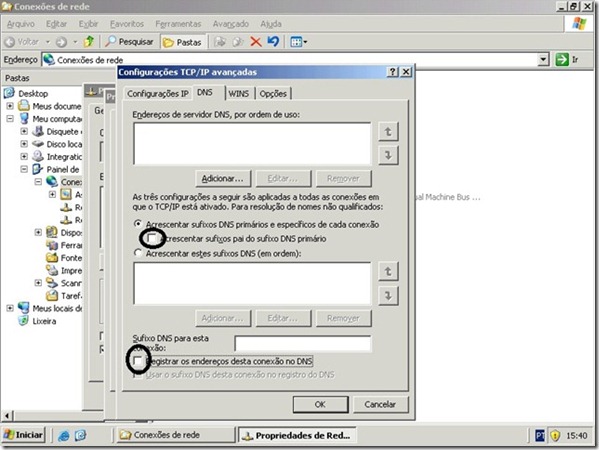

Na guia “DNS”

Desmarque os checkboxs: “Acrescentar sufixos pai do sufixos pai…” e “Registrar os endereços…”

Igual a imagem abaixo. Agora clique a Aba WINS.

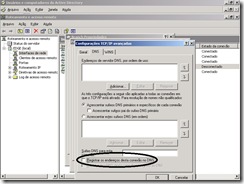

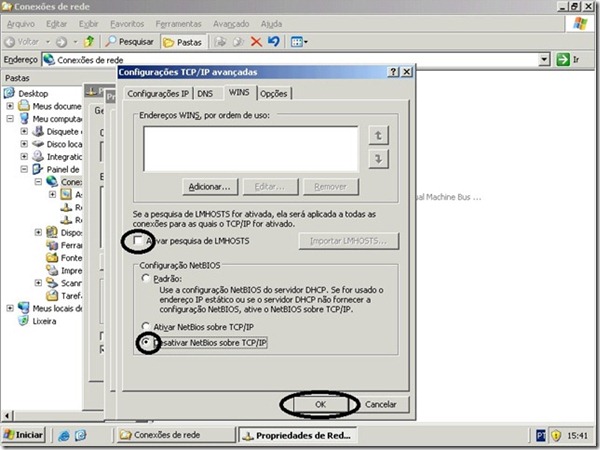

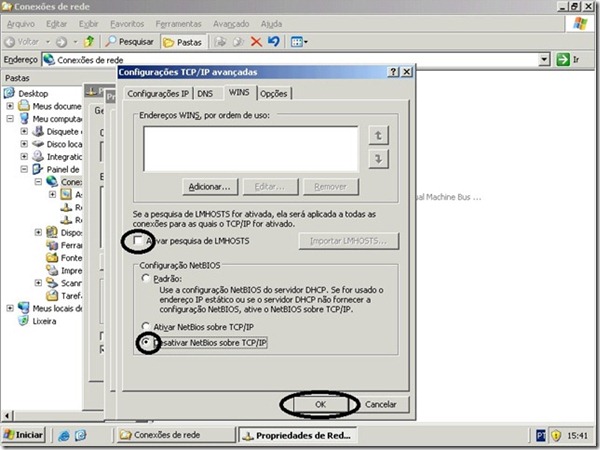

Na guia WINS.

Desmarque o cheqbox: Ativar pesquisa de LMHOSTS e Desative NetBios sobre TCP/IP igual a imagem abaixo. Clique em OK e OK novamente.

Feche as conexões de rede.

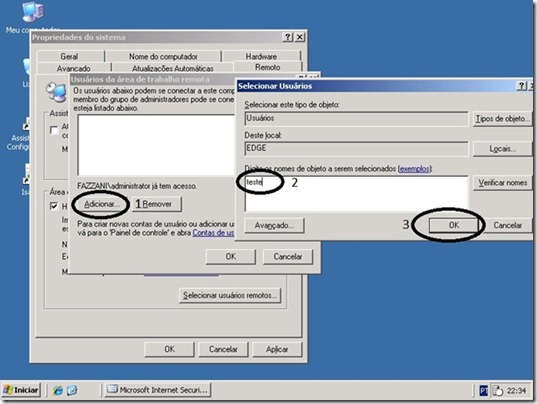

Agora já configurada as conexões de rede e segurança da placa de rede externa. Vamos adicionar a máquina no domínio.

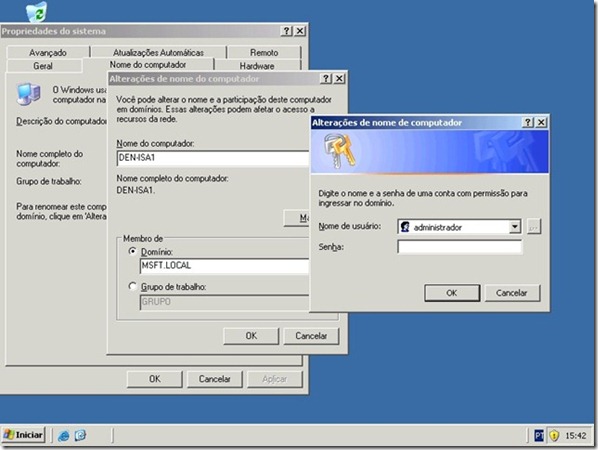

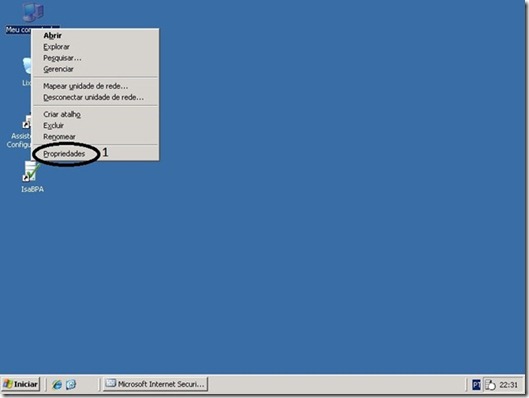

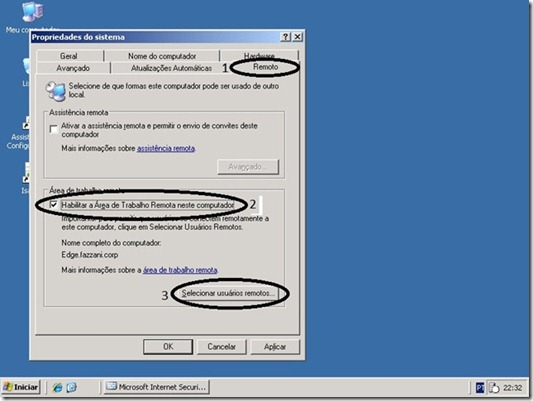

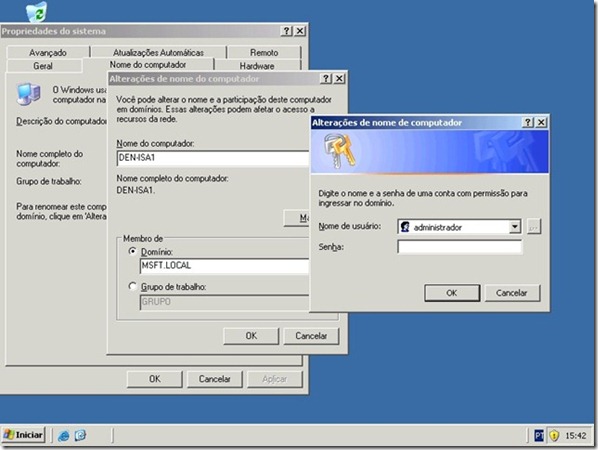

Clique com o botão direito do mouse em Computador, propriedades.

Entre na aba “Nome do Computador” clique em alterar.

Altere o nome do computador para DEN-ISA1, e adcione ao domínio como mostra o exemplo da imagem abaixo.

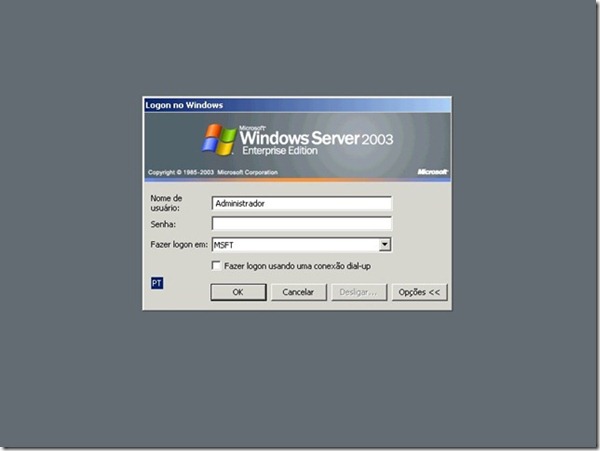

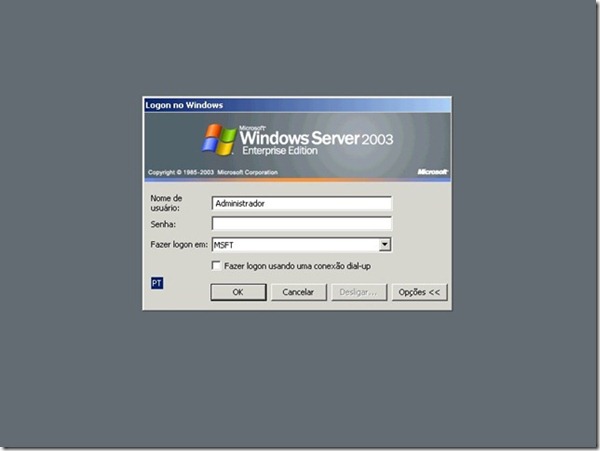

Após o Windows reiniciado e no domínio. Faça logon com uma conta de usuário que pertence ao grupo “Administradores do domínio”. No exemplo usamos a conta de Administrador.

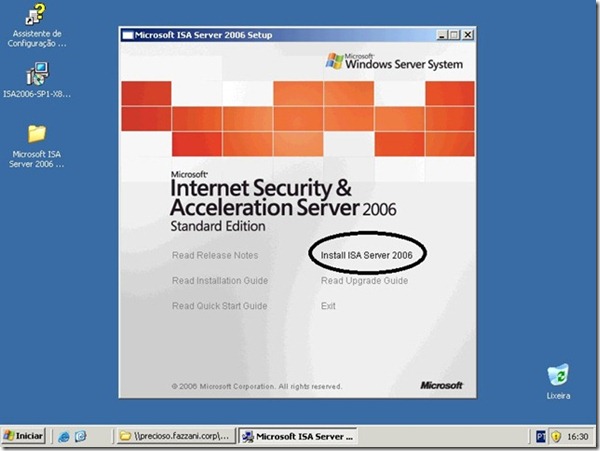

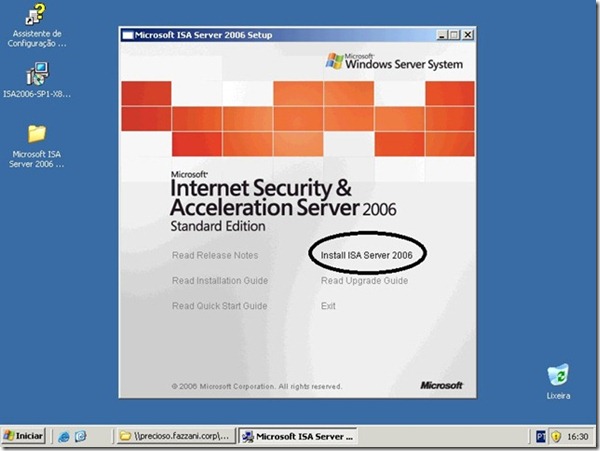

Agora coloque o CD ou execute a imagem ISO do ISA Server 2006 Standard Edition.

Clique em Install ISA Server 2006.

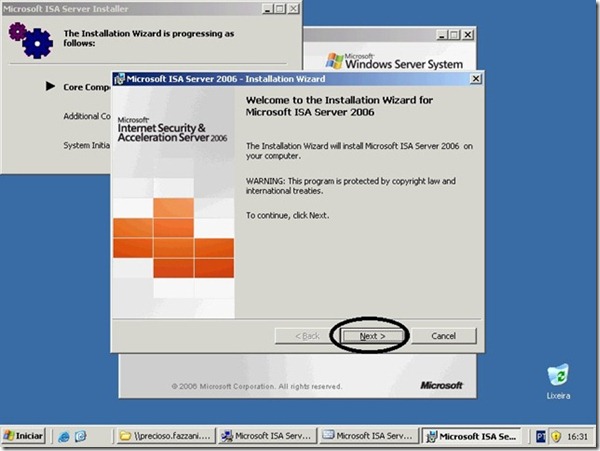

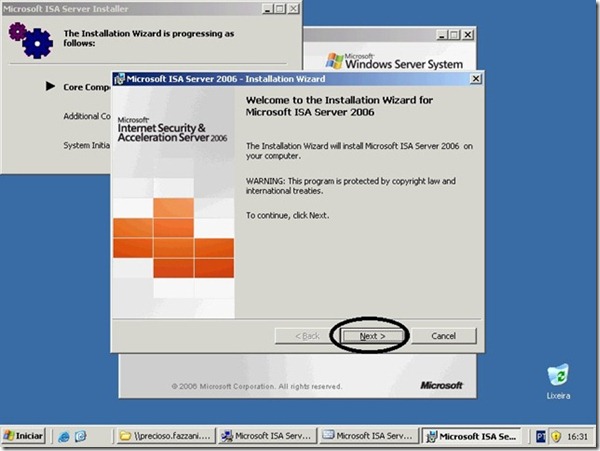

Clique em Next.

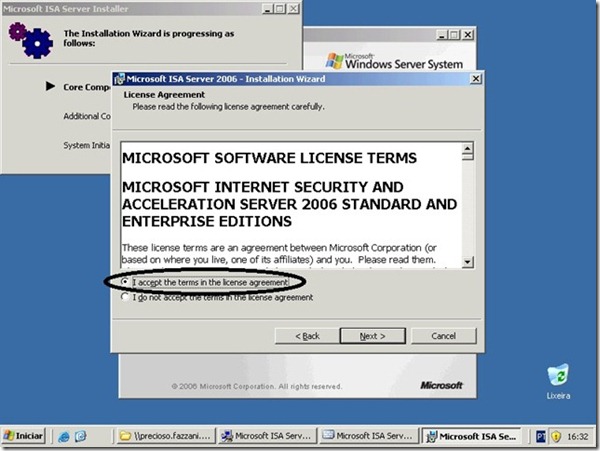

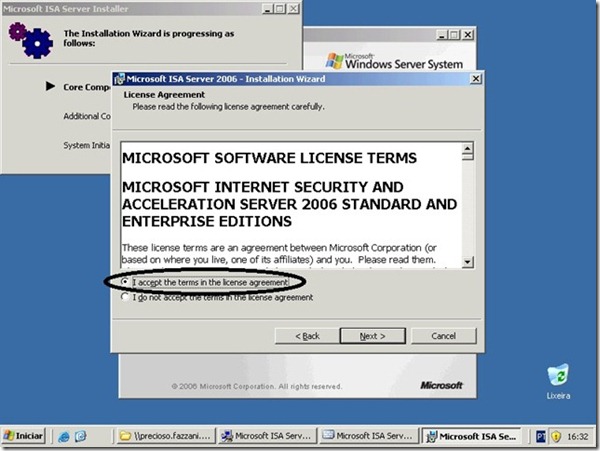

Aceite os termos do contrato e clique em next.

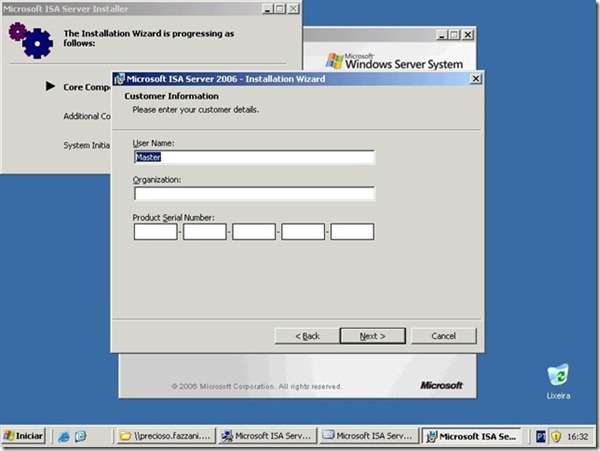

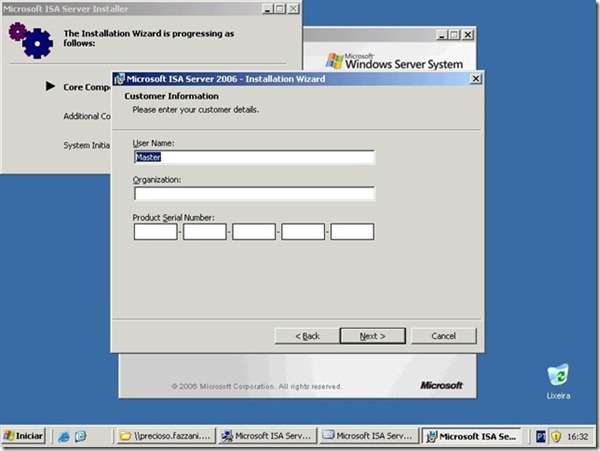

Coloque o serial do produto e clique em Next.

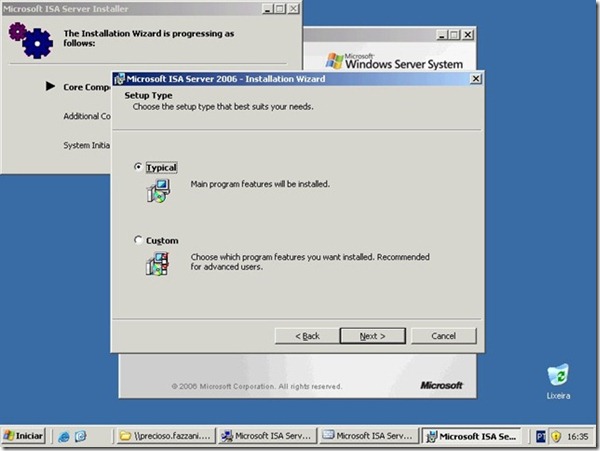

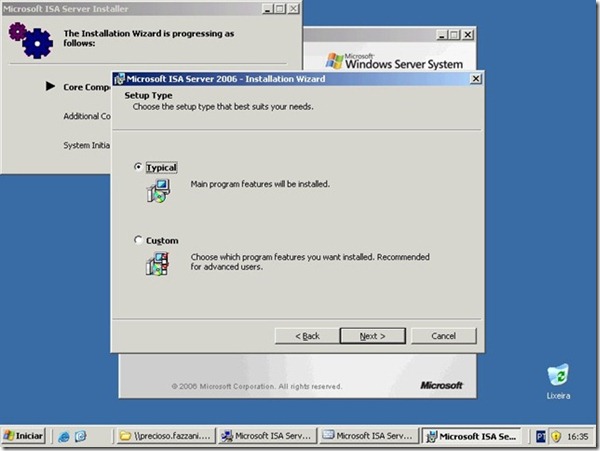

Clique em Typical e Next.

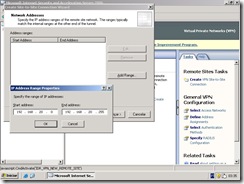

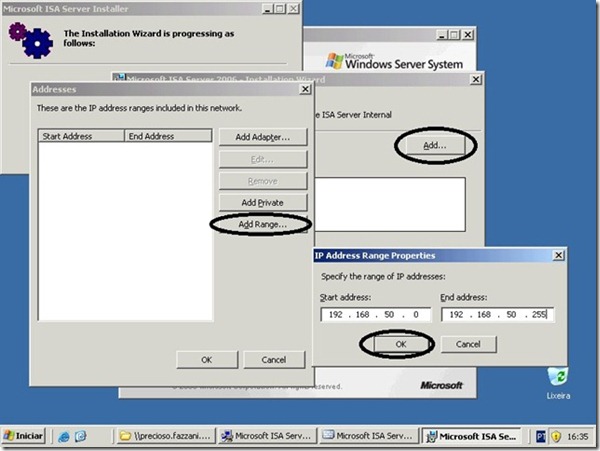

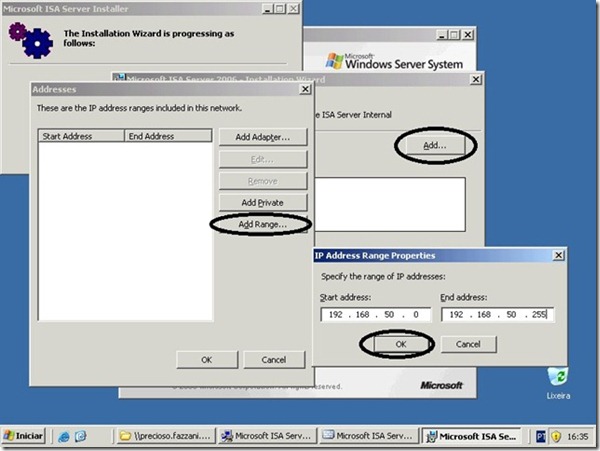

Clique em Add Range e adicione o range interno como o exemplo da imagem abaixo.

Importante: Coloque o range completo da rede interna desde a rede “0” até o broadcast “255” como o exemplo da imagem abaixo.

Clique em Next.

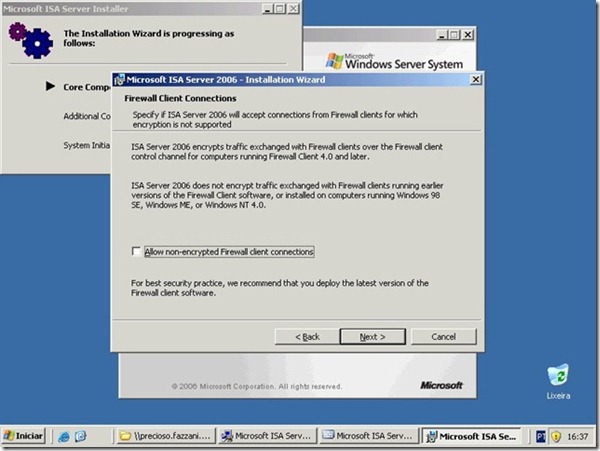

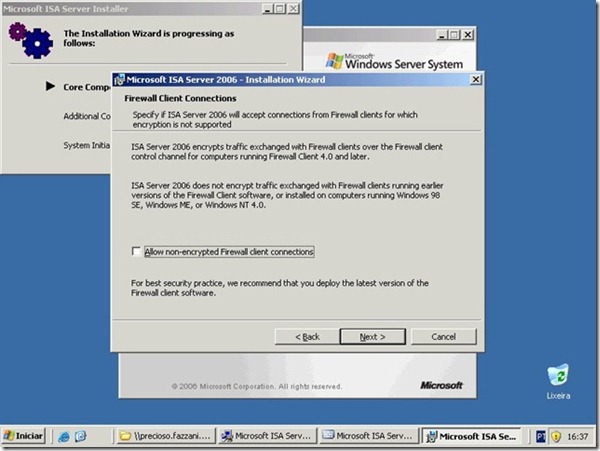

OBS. Se houver o firewall client do ISA Server 2004 instalado em um dos computares clientes selecione “Allow non-encryted firewall Cliente connecions”.

Clique em Next.

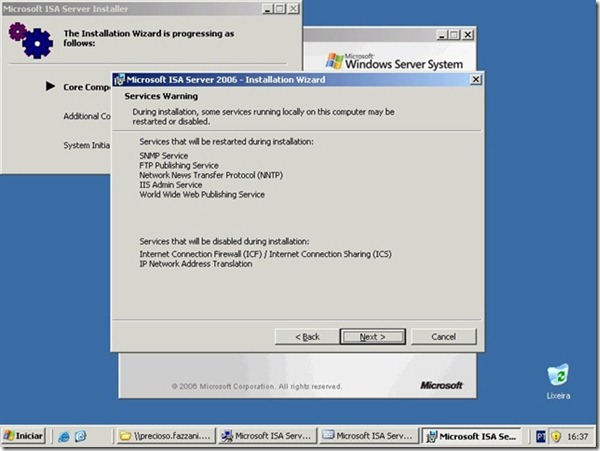

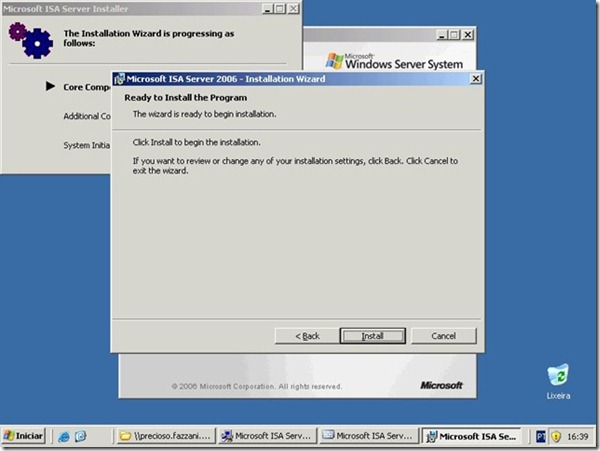

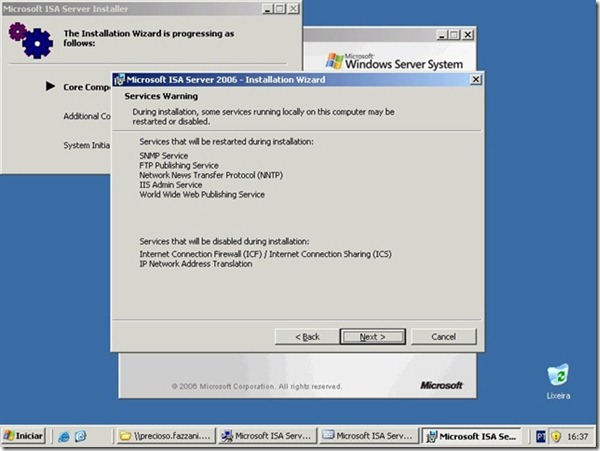

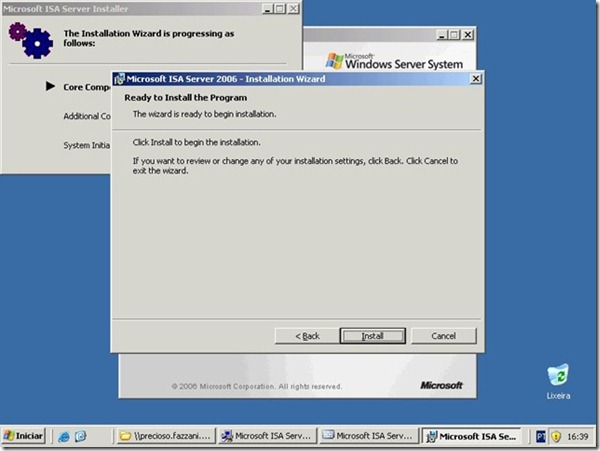

Clique em Install e a instalação irá começar.

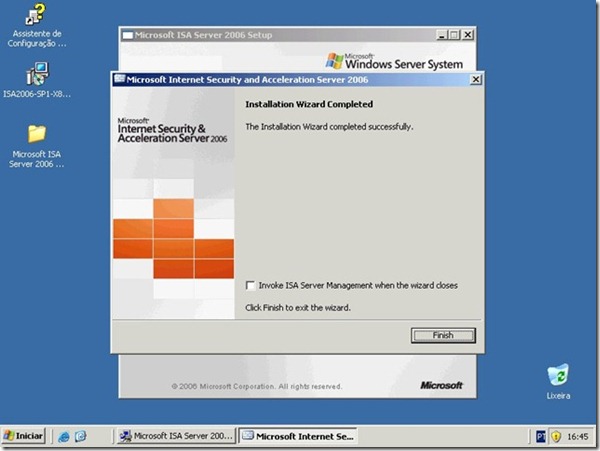

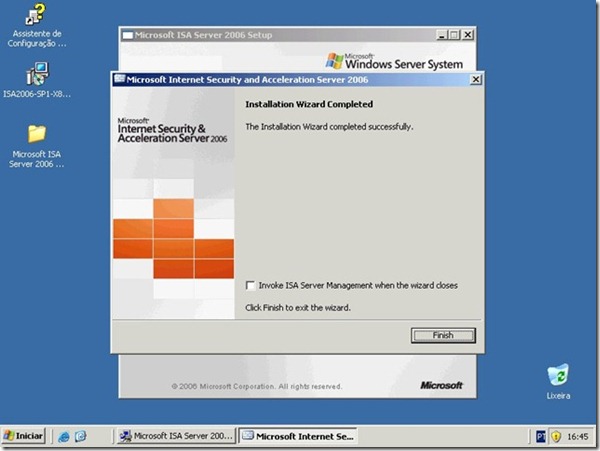

Após a instalação finalizar irá aparecer a tela abaixo. Clique em Finish para finalizar a instalação.

Com o ISA Server 2006 instalado iremos verificar se a instalação foi bem sucedida.

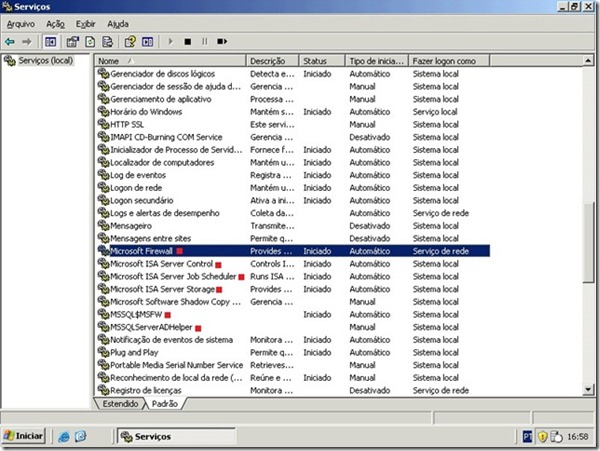

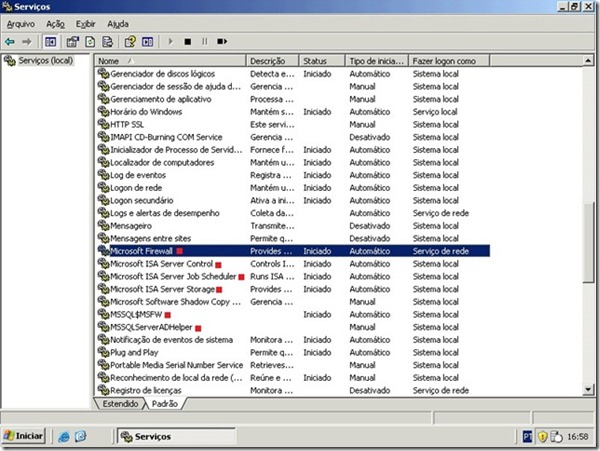

Entre no iniciar, executar e digite “Services.msc” e precione a Tecla enter. Irá abrir o console de Serviços. Verifique se existe os serviços e os estado dos mesmos.

Os novos serviços e estados são:

| Serviços |

Estado dos Serviços |

| |

|

| Micfrosoft Firewall |

Start |

| Microsoft ISA Server Control |

Start |

| Microsoft ISA Server Job Scheduler |

Start |

| Microsoft ISA Server Storage |

Start |

| MSSQL$MSFW |

Start |

| MSSQLServerADHelper |

Em branco |

Após verificados os serviços e os estados feche o console de Serviços.

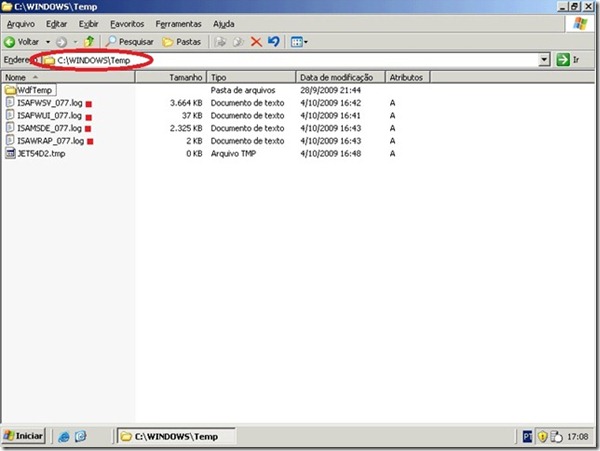

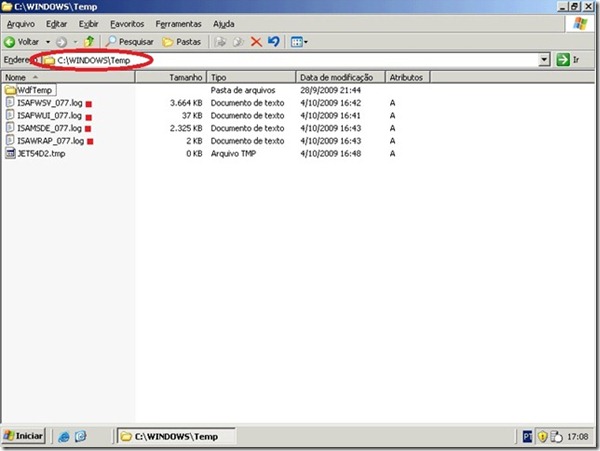

Entre em %systemroot%\temp aqui você pode verificar os log de instalação do ISA Server 2006 e checar se houve algum erro.

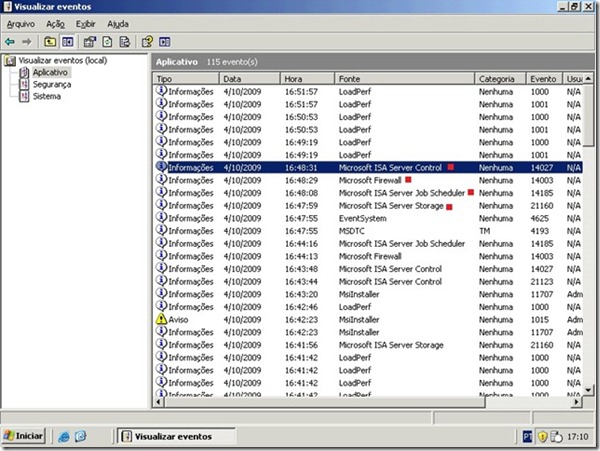

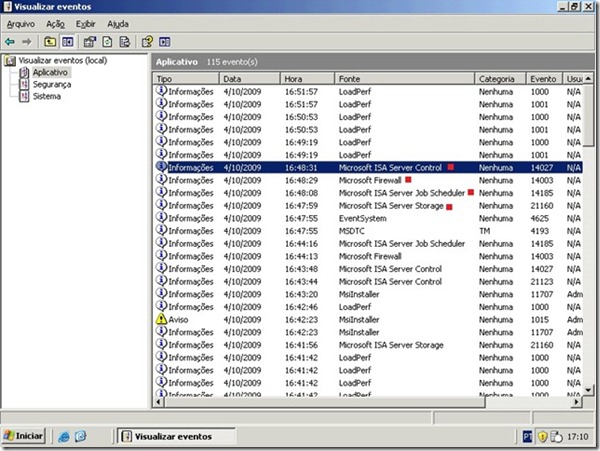

No no event viewer você pode verificar se os serviços referente ao ISA Server foram iniciados com sucesso como mostra o exemplo da imagem abaixo.

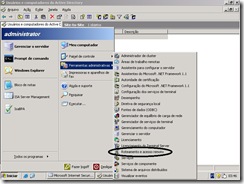

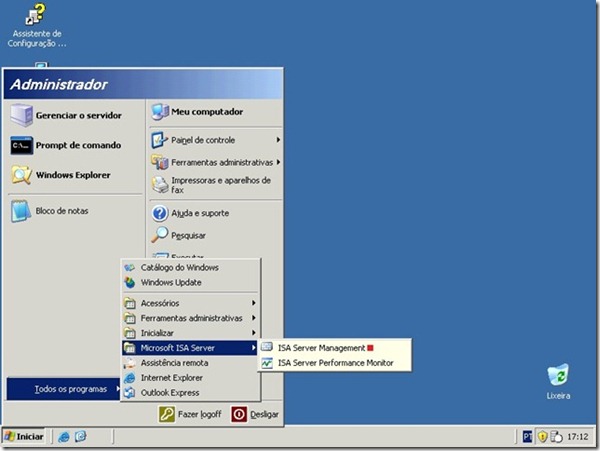

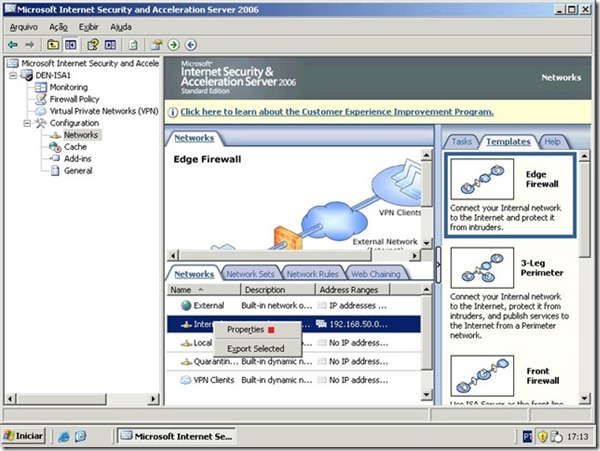

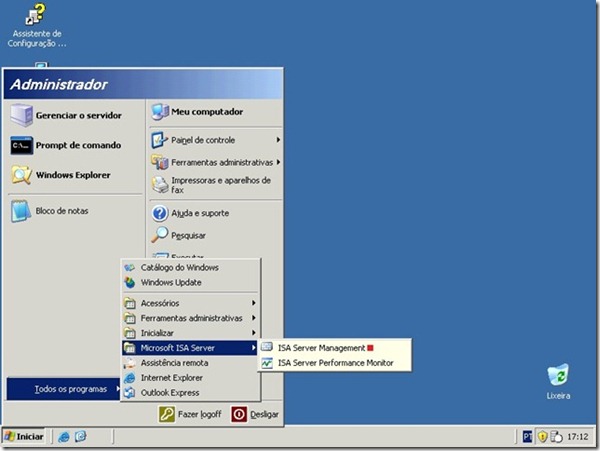

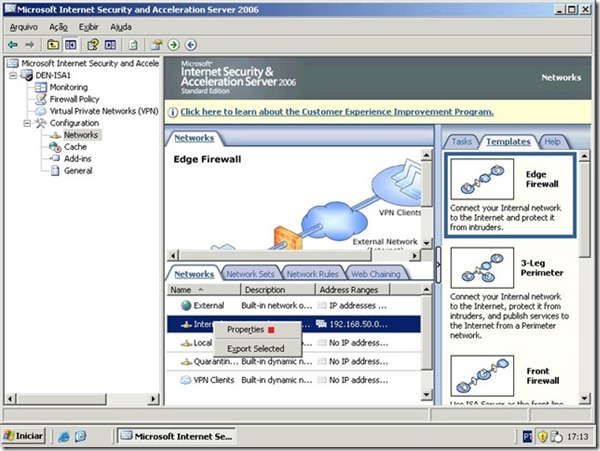

Agora entre no console do ISA Server 2006. Como mostra a imagem abaixo.

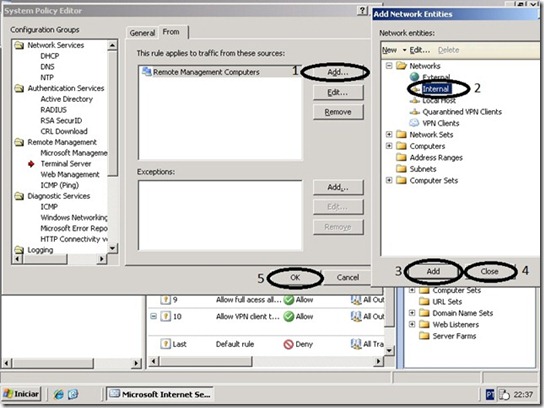

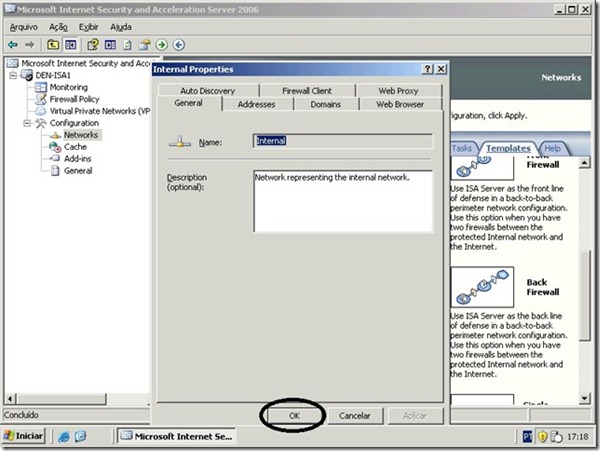

E iremos fazer as primeiras configurações do ISA Server 2006. Que são as configurações das propriedades da rede interna.

Clique em Network e com o botão do mouse clique em rede interna, propriedade.

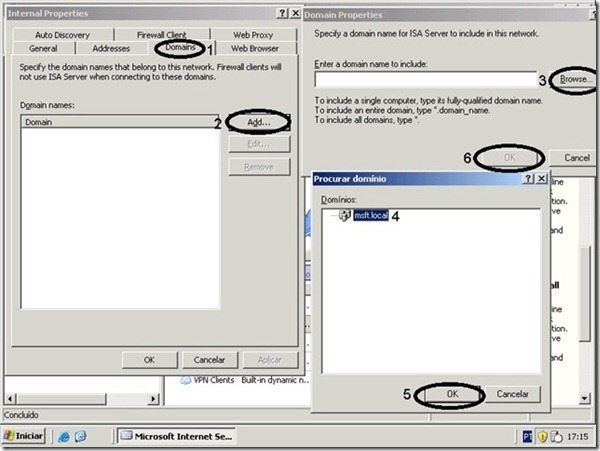

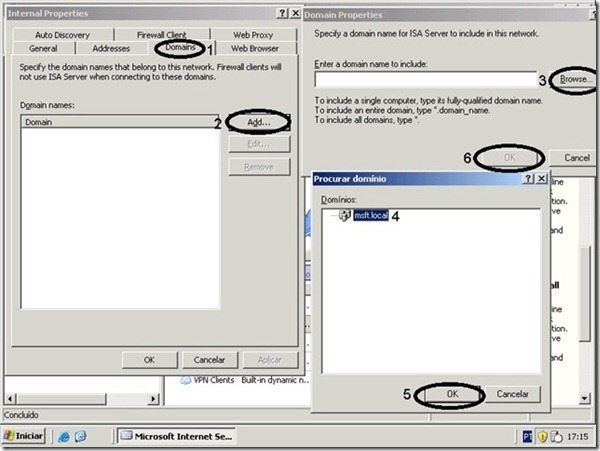

1- Clique na aba “Domains”

2- Add

3- Browse…

4- Selecione o sufixo dns da rede interna.

5- Clique em OK

6 –OK

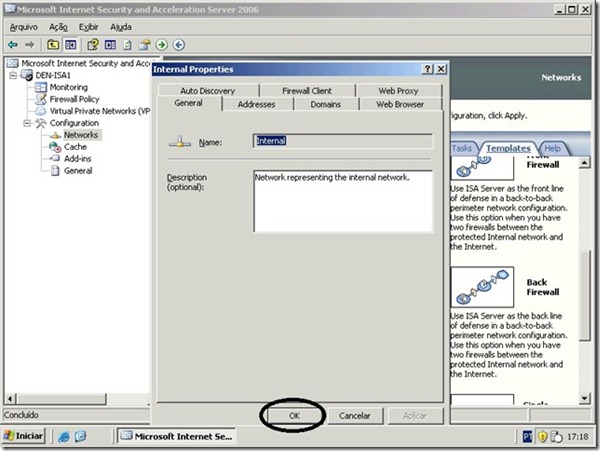

Clique em OK.

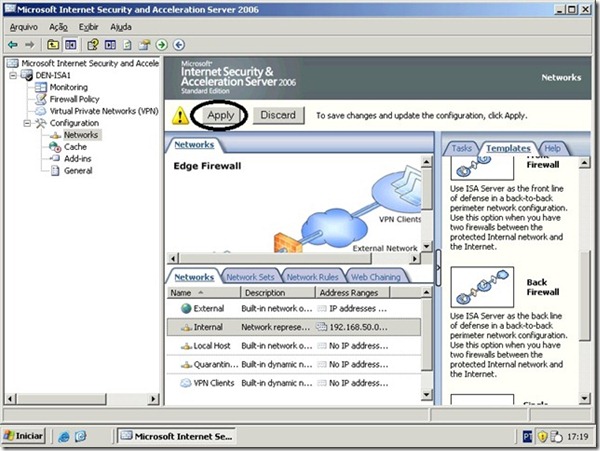

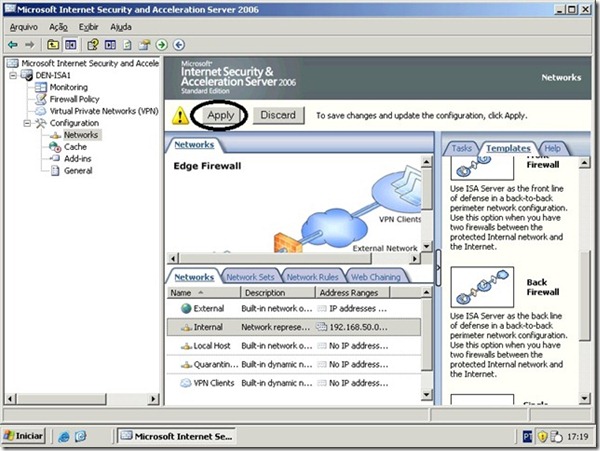

Clique no botão Apply para aplicar as novas configurações.

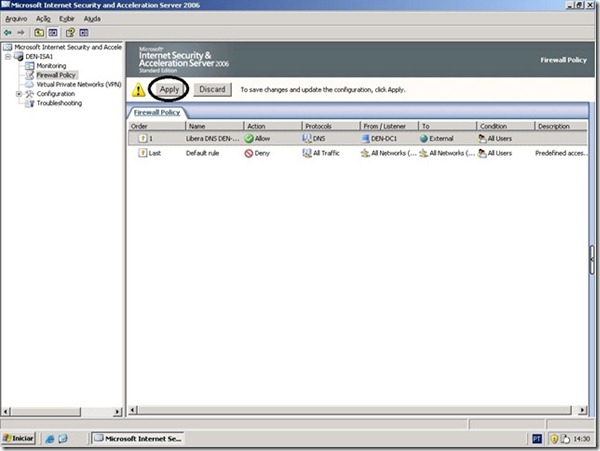

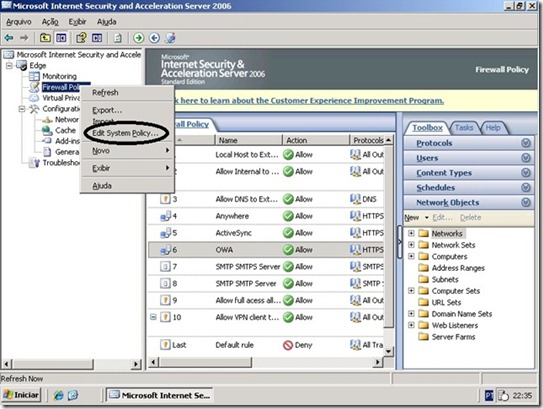

Agora iremos criar a primeira regra de firewall do ISA Server 2006.

Essa regra irá liberar no Servidor de DNS Interno sair para internet para fazer pesquisas DNS.

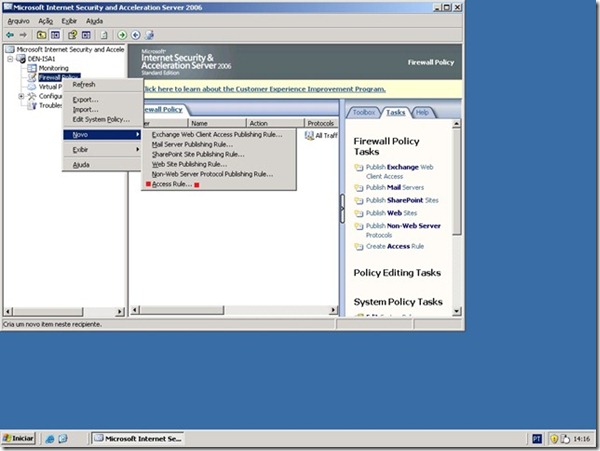

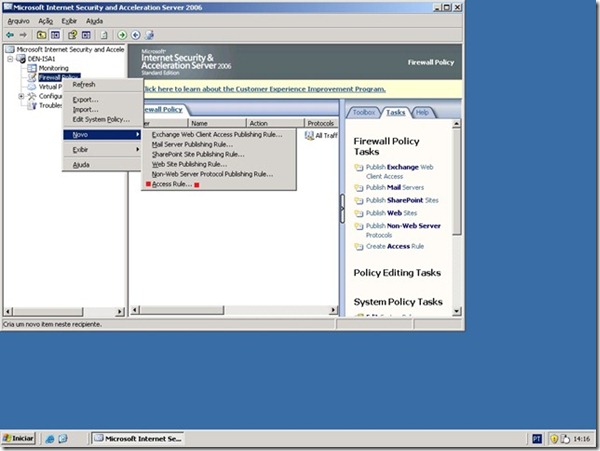

Clique em Firewall Policy.

Novo – Acess Rule.

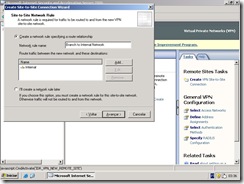

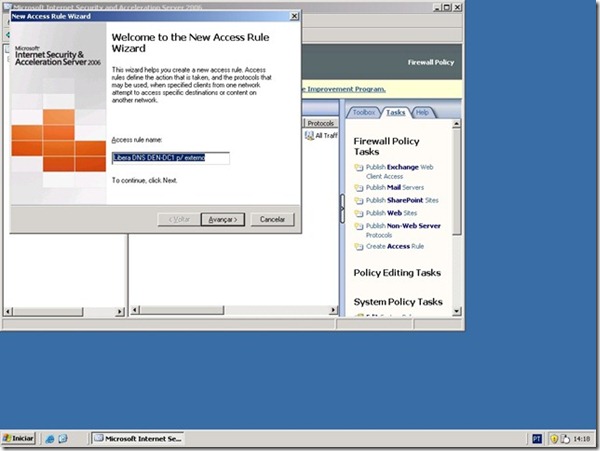

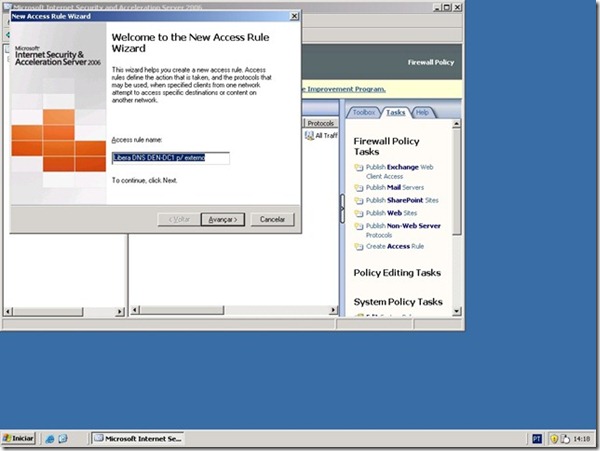

Defina uma nome para regra.

Em nosso exemplo usamos Libera DNS DEN-DC01 p/ Externo.

Clique em Next.

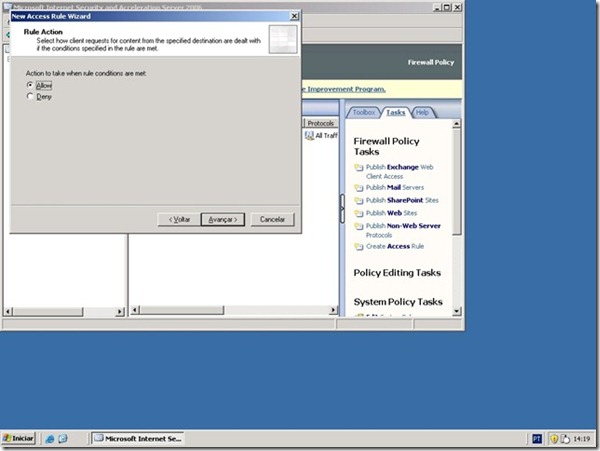

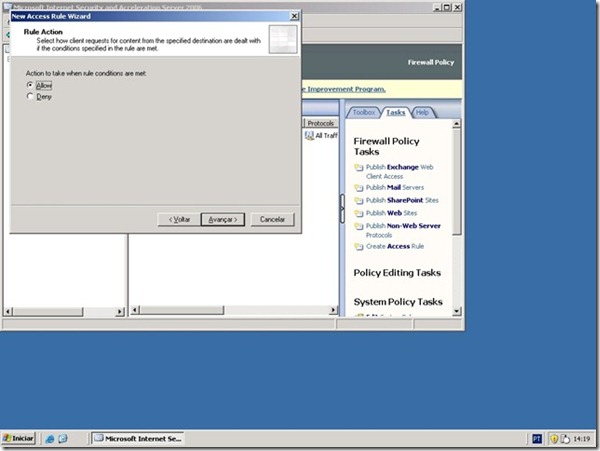

Selecione Allow e clique em Next.

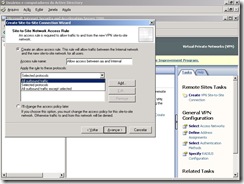

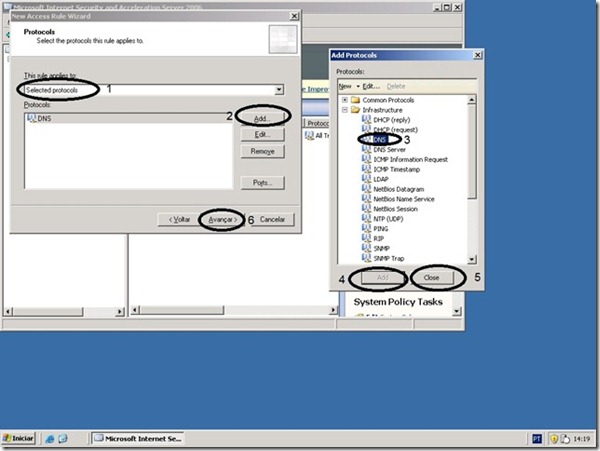

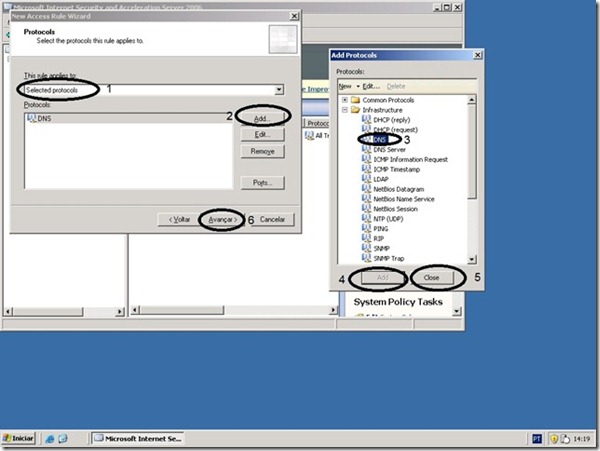

Agora iremos definir o tipo de protocolo que iremos liberar para sair através do ISA Server 2006 para internert. Nesse caso o protocolo “DNS”

1- Selecione Selected protocols.

2- clique em add.

3 – Selecione DNS.

4 – clique em add.

5 – Close.

6 – Avançar.

OBS. Há diferença entre o protoloco “DNS” e “DNS Server”. DNS é um o protocolo outbound (saida) e DNS Server protocolo de inbound (entrada). Não confundir na hora de criar a regra.

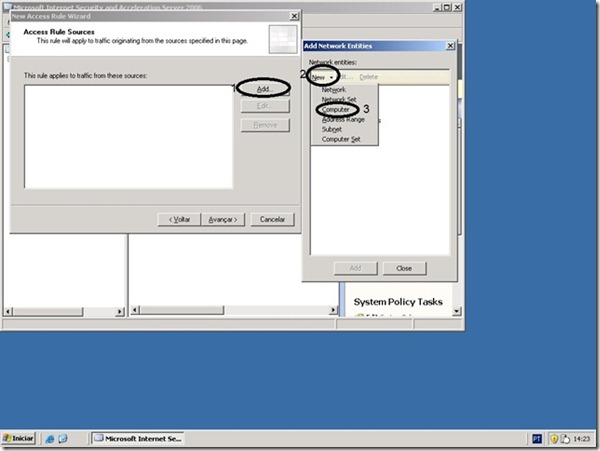

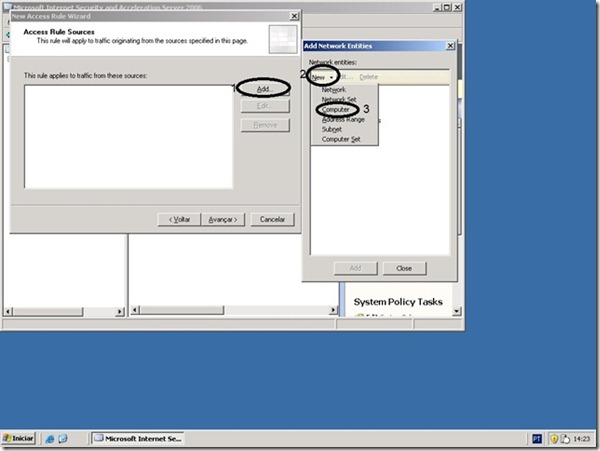

Agora iremos criar o objeto de computador no ISA que irá representar o DEN-DC01 que também é nosso servidor DNS.

1- Clique em add.

2- New.

3- Computer

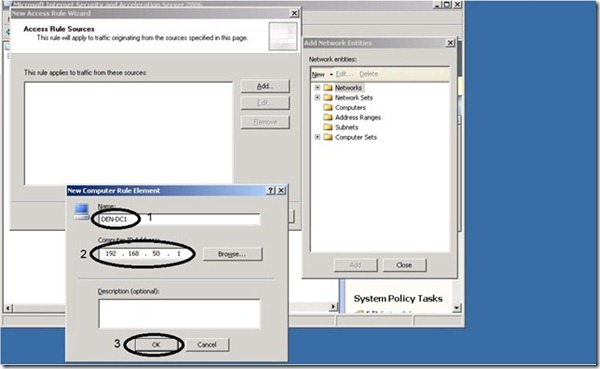

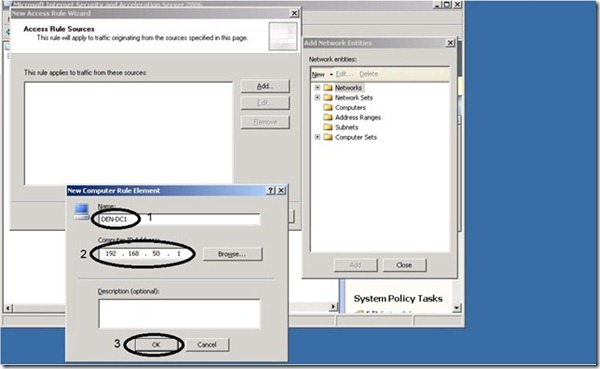

1- Digite DEN-DC01

2- Adicione o IP do DEN-DC01.

3- Clique em OK.

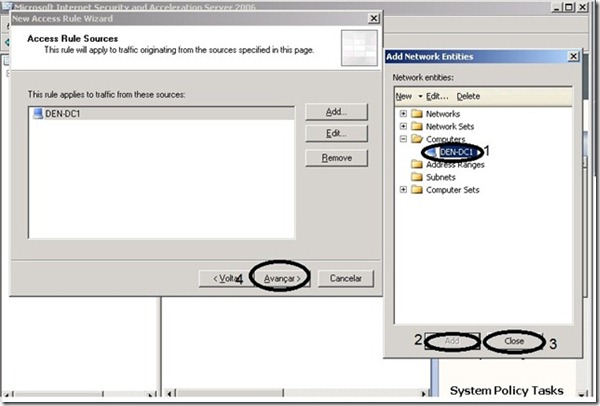

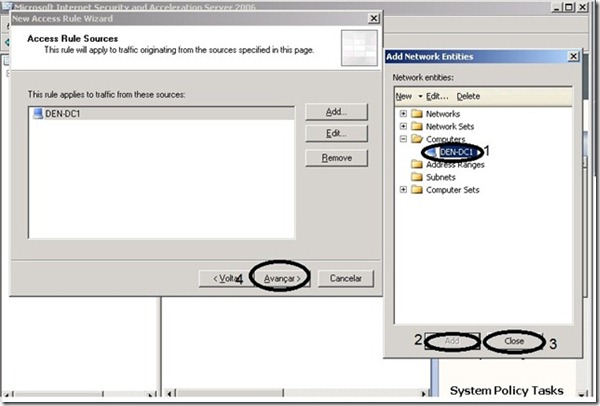

1- Selecione o Objeto de computador DEN-DC01.

2- clique em add.

3- Close.

4. Next

Aqui definimos qual será a origem do trafego.

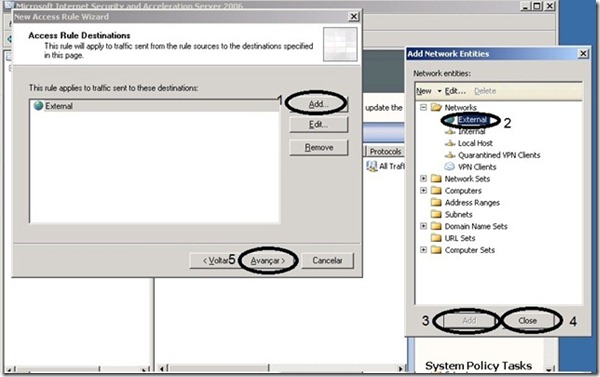

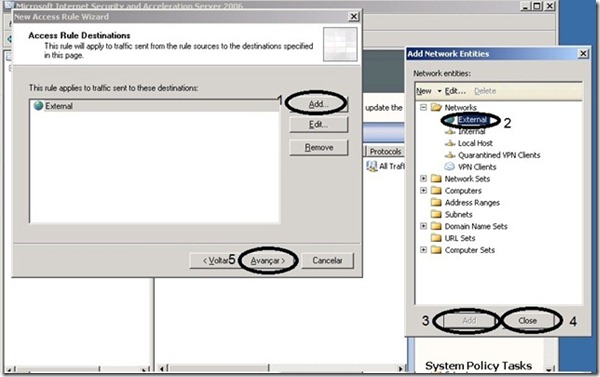

Agora iremos definir o destino.

1- Clique em add

2- Clique em External.

3 – Clique em add.

4. Close

5- Next.

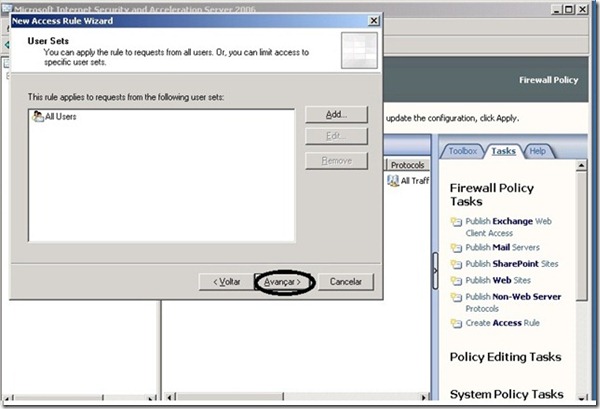

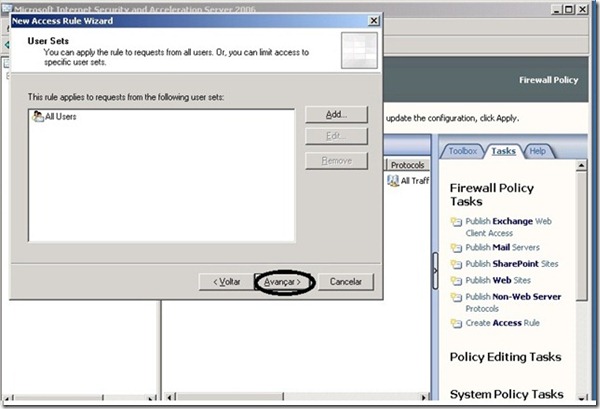

Clique em Next.

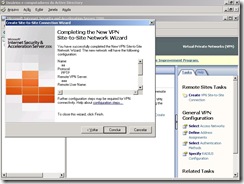

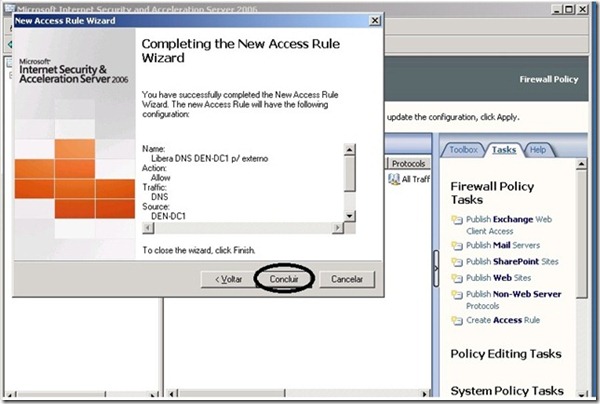

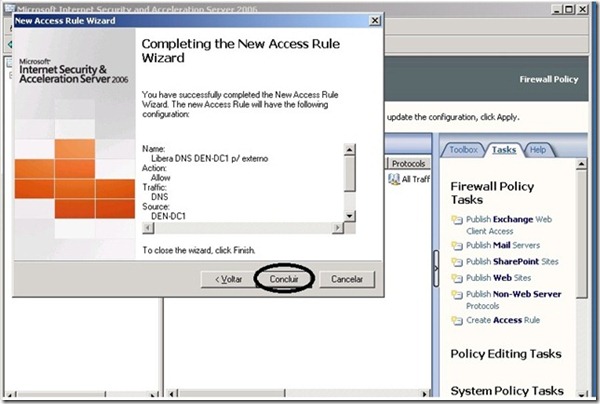

Clique em concluir.

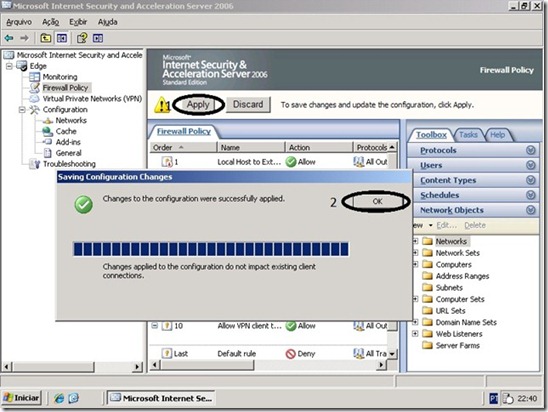

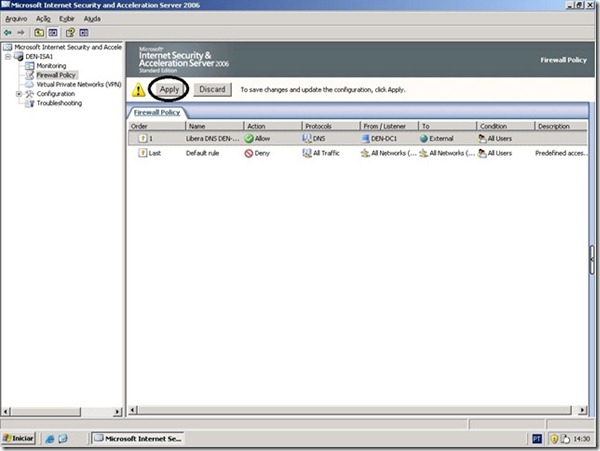

Agora clique em apply para aplicar as novas configurações.

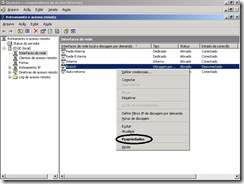

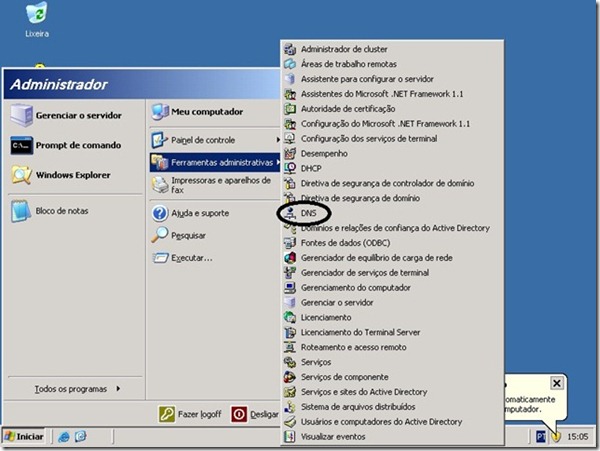

Agora no Servidor DEN-DC01 iremos configurar encaminhadores DNS, para que nosso servidor DNS interno solicite ao servidor DNS Externo da empresa que nos fornece o serviço de internet resolva os nomes DNS.

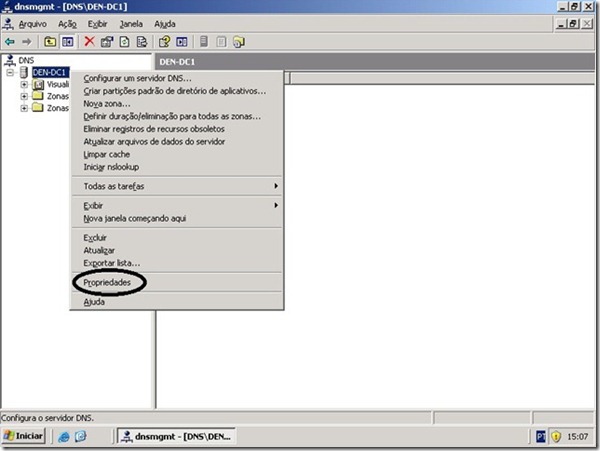

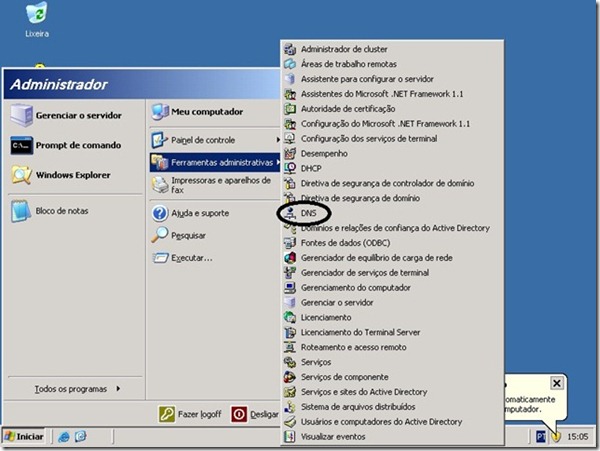

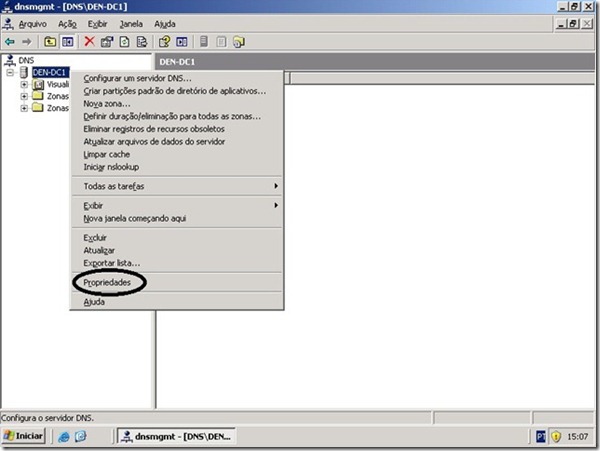

Clique em iniciar, Ferramentas administrativas, DNS.

No console DNS. Clique com o botão direito do mouse no Servidor DNS e depois em propriedades.

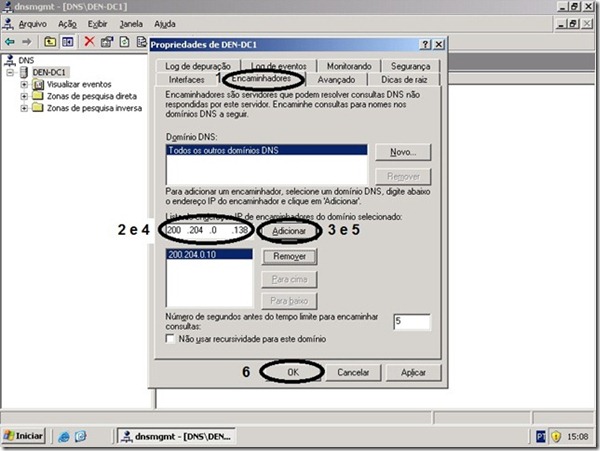

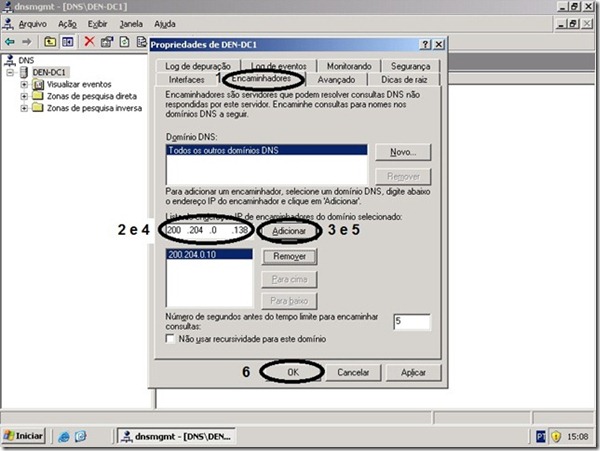

Clique na aba encaminhadores adicione os IPs dos Servidores DNS externo e clique em OK.

Em nosso exemplo usamos os servidores DNS da telefônica. Caso você seja assinante de outra operadora não adicione os DNS Telefônica e sim de sua prestadores de Serviços Internet ou outro servidor DNS Externo público como o 8.8.8.8 da google.

Finalizamos a instalação e as configurações iniciais de nosso ISA Server 2006.

Dúvidas ou sugestões??

Comente aqui!!

By FEIPE FAZZANI

Sintomas

Sintomas Voltar para o início

Voltar para o início